A Polícia Federal (PF) prendeu oito suspeitos em

A Polícia Federal (PF) prendeu oito suspeitos em flagrante de tentativa de ataque hacker ao sistema da Caixa Econômica Federal em 12 de setembro, em São Paulo, parte de uma série de ataques contra o PIX que movimentaram mais de R$ 1,2 bilhão nos últimos dois meses. A ação da PF impediu a invasão ao sistema da Caixa e pode ter ligação com fraudes anteriores envolvendo outras instituições.

Segundo a PF, o grupo obteve um notebook e uma credencial de acesso por meio do gerente de uma agência da Caixa no bairro do Brás. O banco comunicou o roubo do dispositivo às autoridades, fato confirmado por fontes oficiais. As investigações apontam que o método de invasão usado no ataque à Caixa seguiu o mesmo padrão detectado em casos contra a C&M Software e a Sinqia, empresas intermediárias que processam transações financeiras para instituições bancárias.

Essas empresas, conhecidas como Provedores de Serviços de Tecnologia da Informação (PSTI), conectam instituições financeiras ao Banco Central e são alvos frequentes de hackers. Os criminosos exploram a confiança do sistema para acessar senhas e sistemas internos, movimentando valores especialmente das contas reservas usadas no processamento do PIX.

Especialistas consultados destacam que o crescimento rápido do PIX desde sua criação em 2020 ampliou o interesse do crime organizado no sistema, revelando falhas de segurança ainda não universalmente corrigidas em todos os participantes. A concentração de dependência em poucos provedores também aumenta o risco de falhas graves por serem pontos únicos de vulnerabilidade.

Nathália Carmo, sócia da consultoria IAM Brasil, ressalta que a segurança desses provedores é responsabilidade direta deles, não dos bancos. Segundo ela, o monitoramento e a fiscalização dessas empresas intermediárias precisam ser intensificados para evitar novas brechas.

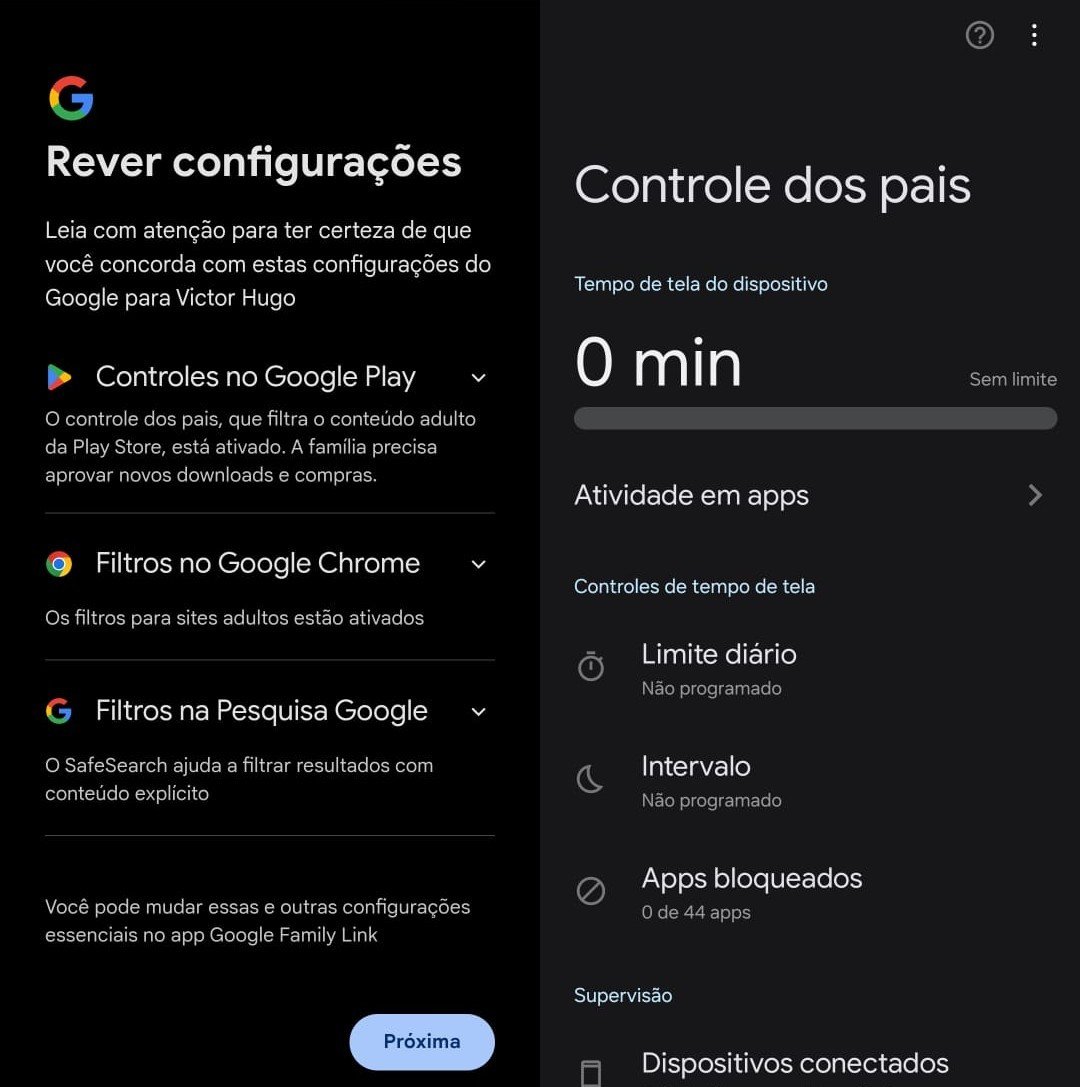

Em resposta a esses episódios, o Banco Central antecipou para maio de 2026 o prazo para que todas as instituições de pagamento obtenham autorização para operar, originalmente previsto para dezembro de 2029. Atualmente, entre os 936 participantes do PIX, 78 não possuem autorização expressa do BC, o que representa um risco regulatório e de segurança.

Com a nova regra, a expectativa é aumentar o controle sobre os padrões de segurança dessas instituições, garantindo mais rigor em políticas contra fraudes e lavagem de dinheiro. Abdul Assal, diretor da empresa de tecnologia financeira Galileo, afirma que a autorização coloca as instituições sob escrutínio constante, elevando as exigências de compliance.

Além da regulação, especialistas apontam a necessidade de aprimorar os filtros de monitoramento, inclusive com o uso de inteligência artificial, para identificar operações suspeitas antes que os valores sejam movimentados. Rocelo Lopes, CEO da SmartPay, defende que bancos devem poder verificar com mais eficiência a real identidade e o histórico dos titulares das contas envolvidas nas transações.

Para Geraldo Guazzelli, diretor-geral da Netscout, apesar do alto grau de proteção atual, o segmento financeiro enfrenta problemas principalmente relacionados ao uso de credenciais legítimas obtidas por meio de roubo ou compra ilegal. No entanto, ele destaca que a credencial por si só não é suficiente para o sucesso do ataque, pois é necessária a exploração combinada de outras falhas no sistema.

Os ataques recentes evidenciam a fragilidade das estruturas que intermediam o PIX e reforçam a necessidade de políticas integradas e rigorosas para garantir a segurança do sistema financeiro digital. O objetivo das autoridades e do mercado é reduzir os pontos de vulnerabilidade e assegurar a confiabilidade das transações eletrônicas.

Palavras-chave: PIX, ataques hackers, Caixa Econômica Federal, Polícia Federal, segurança bancária, Banco Central, C&M Software, Sinqia, PSTI, fraudes financeiras, instituições de pagamento, autorização BC, sistemas financeiros, inteligência artificial, proteção cibernética.

Fonte: g1.globo.com

Imagem: s2-g1.glbimg.com

Fonte: g1.globo.com